Den stigende trussel

Det kan være meget omfattende at implementere datasikkerhed - og det involverer selvfølgelig ikke kun IT afdelingen men også de brugere, der skal have adgang til data. Meget kort skal I gøre jer disse 3 overvejelser:

- Hvem skal have adgang?

- Hvad skal de have adgang til?

- Hvorfra skal de have adgang?

Der er selvfølgelig også stor forskel på om data ligger ”inde i huset” på jeres egne servere, eller ligger ude i Skyen. Umiddelbart vil det altid være nemmest at beskytte data, der ligger på jeres egne servere (I kan jo altid bare trække stikket hvis I føler jer udsat). Så lad os se lidt på hvilke metoder, der kan beskytte jeres dataadgang i Skyen.

Hvem skal have adgang?

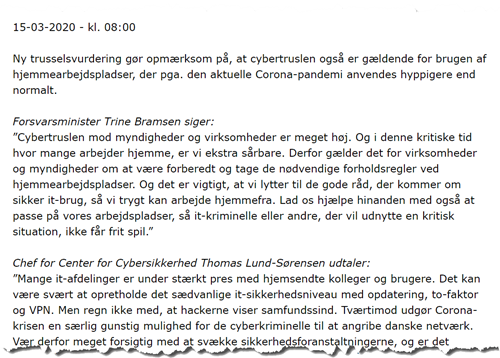

Her skal I starte med betragte adgang som 2 ting: Adgang til data samt administrative rettigheder. Adgang til data i Skyen kunne være: Adgang til OneDrive for Business, SharePoint Online eller Microsoft Teams. Normalt er rettighederne her temmelig enkle: Brugerne er medlem af nogle grupper eller Teams og det giver adgang til data, men når brugerne arbejder hjemmefra kan der opstå situationer hvor de skal dele data med personer, der IKKE er medlemmer af de grupper eller Teams som dem selv! Og så kan rettigheder begynde at sejle! Standardrettigheder ved deling af data er:

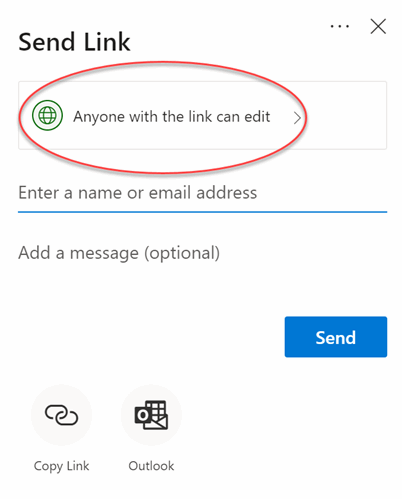

Og hvis I deler eksternt kan I ende med at personer, I ikke kender, har adgang til jeres firmadata. En simpel metode til at forhindre at der kan ændres i standardrettigheder for deling af jeres data kunne være:

I dette eksempel er brugernes mulighed for at dele data ikke fjernet, men I har sørget for at brugeren skal træffe en beslutning om hvem, der skal have adgang og hvilke rettigheder de skal have. Hvis brugeren ikke træffer en beslutning, er det kun interne personer, der har adgang - og de kan kun læse data!

I kunne selvfølgelig også bare helt slå ekstern deling fra

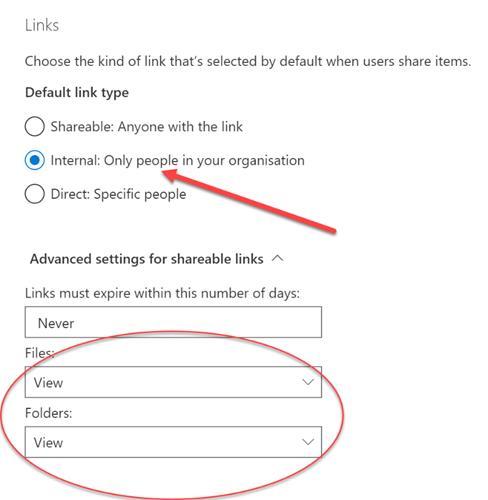

En anden form for rettigheder er: Administrative rettigheder! I nødsituationer kunne I nogle gange blive nødt til at tildele rettigheder til personer, som I ellers ikke ville. Det kunne være at flere ansatte, i en kort periode, bliver sat til at varetage Helpdesk-opgaver. Office 365 tildeler normalt administrative rettigheder baseret på roller:

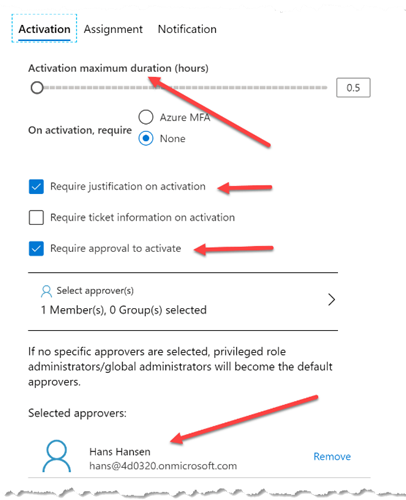

Tildeler I jeres ansatte nogle roller, kan der være en risiko for at I glemmer at fjerne dem igen. Eller måske har jeres ansatte ikke behov for de nye rettigheder hele tiden! En løsning her kunne være at implementere Azure AD Privileged Identity Management. Her kan I tildele rettigheder efter Just in Time princippet så jeres ansatte til hverdag ”kun” er brugere, men hvis behovet opstår kan de - i en kort periode - anmode om flere rettigheder:

Hvad skal de have adgang til?

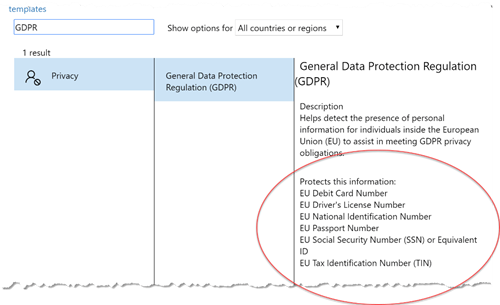

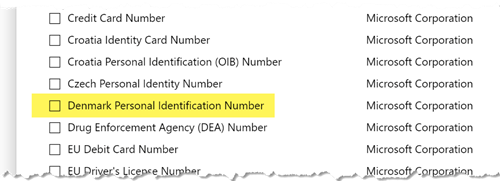

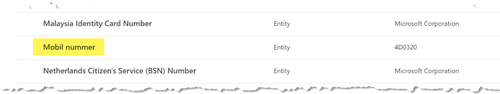

Normalt har jeres brugere, afhængig deres jobfunktioner, adgang til data og de rettigheder skulle allerede gerne være på plads. Men i unormale situationer kan brugerne ved en fejl komme til at dele data med personer, der ikke skal have adgang! I kan aldrig gardere jer 100 procent imod uhensigtsmæssig deling af data - men I kan gøre jeres bedste. En metode kunne være at implementere Data Loss Prevention, DLP. Det er et sæt af politikker, der kigger på keywords eller som anvender regular expressions ved vurderingen af indholdet af de data der skal deles, og hvis der kommer et positivt match - blokeres delingen. DLP-politikkerne består af nogle standardregler - men I kan også definere jeres egne:

Det er vigtigt at forstå at DLP-politikker ikke giver 100 procent beskyttelse. Hvis en bruger vil dele et CPR-nummer ved at skrive fx: 01 01 01 01 01 - så kan DLP-politikken ikke stoppe dette.

Hvorfra skal de have adgang?

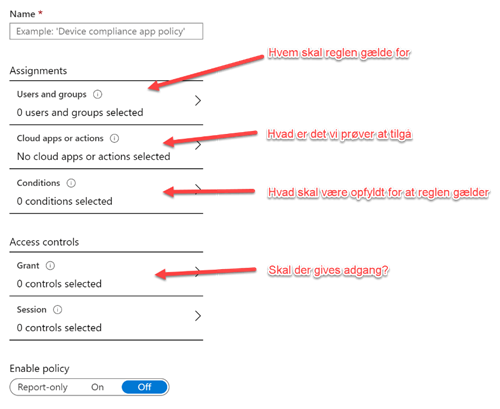

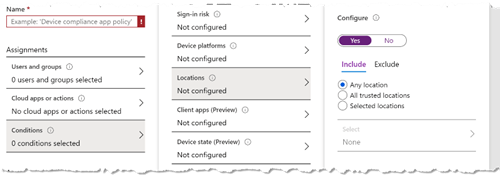

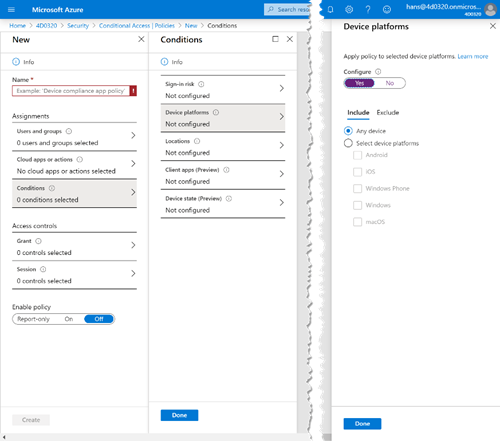

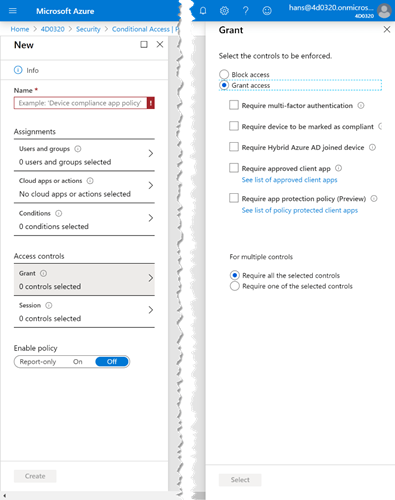

Den sidste ting vi vil belyse, er hvordan I kan kontrollere hvorfra jeres brugere har adgang til data. I vores moderne verden tilgår jeres brugere data alle steder fra - og fra mange forskellige enheder. En relativ simpel måde forhindre at fremmede får adgang til jeres data er at begrænse hvorfra jeres brugere kan tilgå data. Conditional Access politikker kan styre hvem, der har adgang til tjenester i Skyen - baseret på mange kriterier som fx hvor de kommer fra (IP-adresse), hvilken enhed de bruger eller hvad de prøver at tilgå. Conditional Access ligger som en del af Azure AD - og er IKKE som standard slået til!

Konfigurationen er relativt simpelt bygget op. I definerer i en politik hvad, der skal tjekkes - og hvis de kriterier bliver opfyldt, kan I vælge helt at blokere for adgang - eller I kan give adgang til personer, som skal logge på med en multifaktor godkendelse.

Afslutning

Det var nogle eksempler på hvordan I - uden at skulle konfigurere alt for meget - kan opnå et lidt mere sikkert miljø for jeres brugere at arbejde i - når situationen og hverdagen ikke helt er som den plejer at være!

Her hos 4D A/S kan vi tilbyde konsulentassistance til at lave den optimale opsætning hos Jer. Vi har også en række kurser, som vil give Jer overblik og indsigt til at selv sikkert kunne lave den korrekt omsætning til Jeres miljø.

Det mest oplagte kursus er:

MS-500T00 Microsoft 365 Security Administration kursus

Men du kan også med fordel kigge på:

MS-700T00-A: Managing Microsoft Teams kursus

MS-300 - Deploying Microsoft 365 Teamwork kursus

+45 33 14 71 44

+45 33 14 71 44