I et IT miljø er der mange områder, der burde sikres bedre end de fleste gør idag! Men lad os her tage fat i to af de mest simple områder, der burde være styr på: Sammensætning af passwords og håndtering af phishingmails.

Alle systemadministratorer har i mange år kørt efter den simple devise, at passwords ikke må være nemme at gætte sig til! Så hvad gør vi? Vi laver nogle passwordregler, som vores brugere skal overholde fx:

- Hvor ofte et password skal skiftes?

- Hvor langt et password skal være?

- Om det skal være komplekst sat sammen af små og STORE bogstaver, tal eller tegn?

Men uanset hvad vi gør, skal vi tænke på at det er ganske almindelige mennesker, der sidder i den anden ende - så når vi smider komplekse regler efter dem, så prøver de at omgå de regler vi har lavet! Klassikeren er at vi har lavet nogle af de ovenfornævnte regler og brugerne anvender derfor passwords såsom Sommer2019, Jul2019, Ferie2019 - der selvfølgelig overholder de regler vi har opsat, men samtidig også er meget nemme at gætte sig til.

Så hvordan løser vi det? Vi lærer vores brugere at lave bedre passwords, som ikke er så nemme at gætte sig til, men hvad med de brugere, der alligevel ikke følger reglerne? Office 365 indeholder en Attack simulator, som kan scanne brugerne og undersøge om de benytter nogle passwords, der er for nemme at genkende. For at anvende denne facilitet, skal du ind i Office 365 Security & Compliance og derinde finder du, under Threat management, Attack simulator. Du kan vælge imellem to typer af passwordscanninger: Brute Force og Password Spray Attack, der begge scanner for passwords - bare på hver deres måde.

Brute Force

Lad os se på hvordan Brute Force virker!

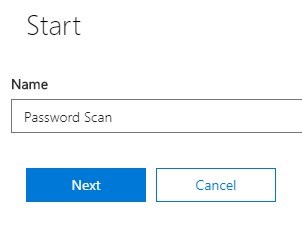

Vi har oprettet en masse brugere i vores Office 365 og vil nu gerne anvende Brute Force for at finde ud af om vi har nogle brugere, der har brugt for nemt genkendelige passwords. Klik på: Launch Attack og navngiv scanningen:

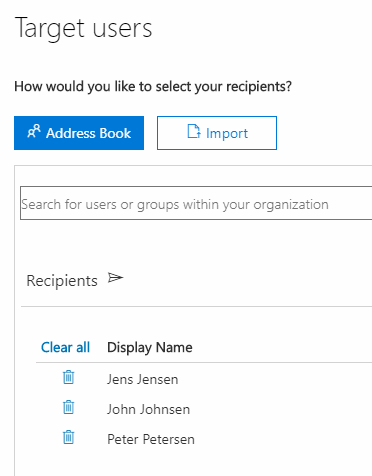

Udpeg brugerne fra adressebogen eller importerer dem fra en CSV-fil:

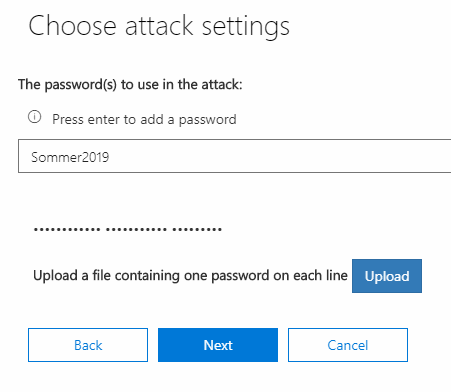

Tilføj de passwords, der skal scannes - eller upload en liste med passwords:

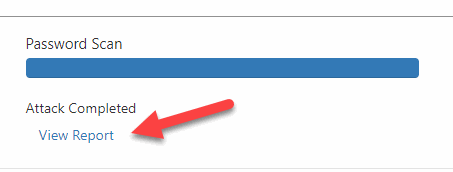

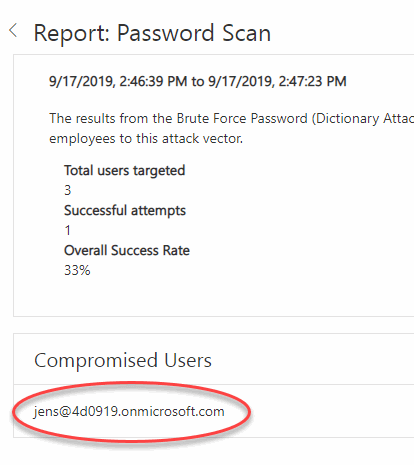

Når scanningen er færdig, ses resultatet i en rapport:

Rapporten viser at der er 1 ud af 3 brugere, der anvender passwords der findes i listen over passwords, som er for nemme at genkende. I dette tilfælde er det brugeren: jens@4d0919.onmicrosoft.com der ikke overholder reglerne - han må have lidt ekstra undervisning 😊

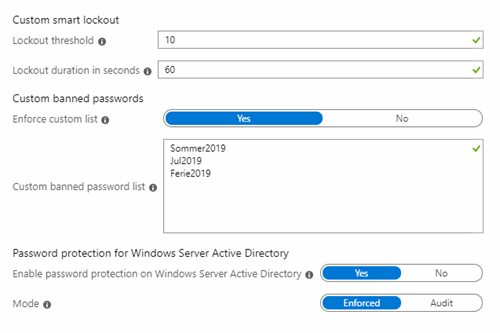

Microsoft angiver ikke hvilket password fra vores liste brugeren har anvendt - men i dette tilfælde var det: Sommer2019. Så hvordan kan vi forhindre at brugerne anvender dette password i fremtiden? Microsoft vedligeholder selv en liste i Skyen over passwords, der er for nemme at genkende, men i dette tilfælde var Sommer2019 åbenbart ikke på den liste. I Azure Active Directory finder vi Password protection - her kan vi opbygge vores egen liste over de passwords vi ikke vil have at vores brugere benytter:

Så hvis brugerne prøver at anvende et password fra vores liste (i det her tilfælde Ferie2019) får brugeren følgende besked:

Så nu er alt godt på passwordsiden 😉

Password Spray Attack

Men hvad hvis vores brugere er dygtige nok til at finde på passwords ingen kan gætte sig til, men samtidig er alt for godtroende med hensyn til deres logininformationer? Phishing er kunsten at ”fiske” informationer ud af godtroende brugere - typisk ved at sende dem videre til loginsider, der så registrerer deres logininformationer.

I Attack simulator findes der en metode til at simulerer et phishingangreb. Det fungerer lidt som passwordangreb, idet man opbygger et angreb, sender det imod nogle brugere - og venter og ser hvem, der falder i fælden.

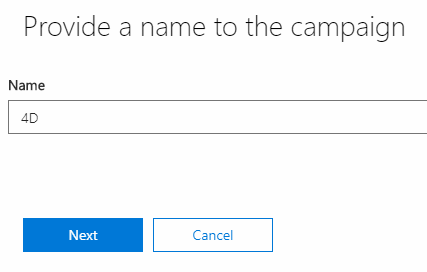

Klik på Launch Attack og navngiv angrebet:

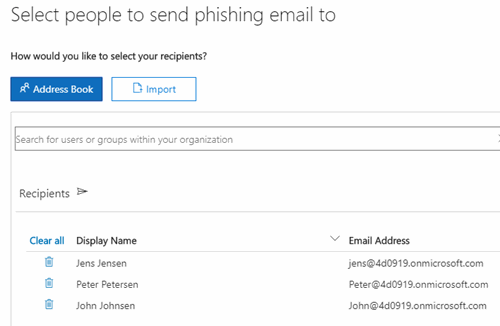

Vælg de brugere, der skal udsættes for Phishing angrebet:

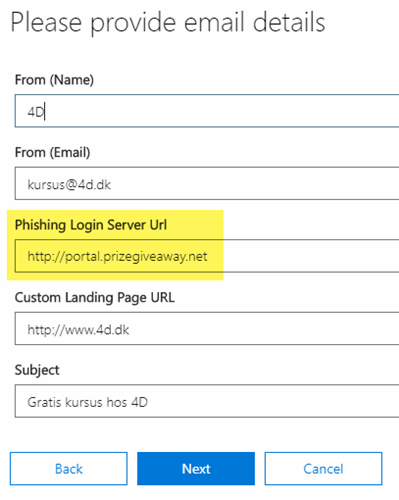

Angiv de falske afsenderinformationer - husk at gøre dem så troværdige som mulige - så brugerne ikke fatter mistanke! Bemærk, at den loginurl, der anvendes, er Microsofts - så du skal ikke være bekymret for om dit phishingangreb gør at dine brugeres logininformationer falder i forkerte hænder:

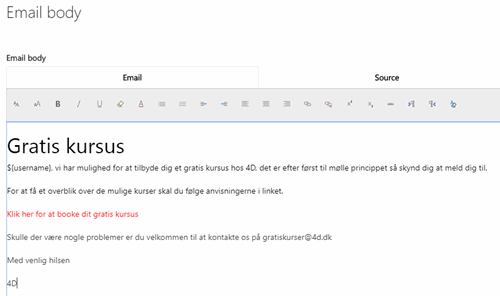

Det sidste der skal gøres, er at opbygge selve phishingmailen - igen går det ud på at gøre den så troværdig som mulig:

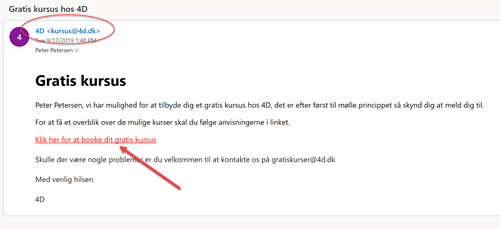

Når phishingmailen lander hos brugeren, ser den sådan ud:

Bemærk, at afsenderadressen er den falske mailadresse og teksten skulle gerne være så overbevisende, at det får nogle brugere til at klikke på linket - og måske få nogle til at logge ind 😊

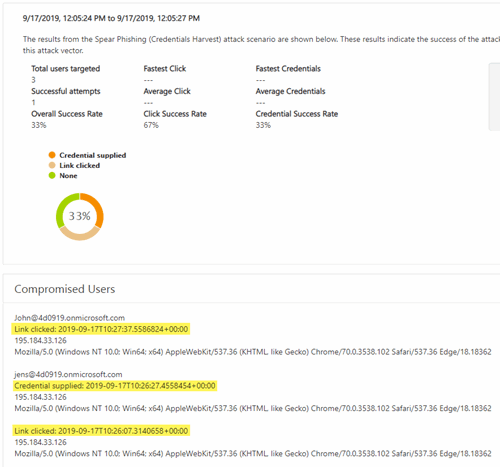

Går vi tilbage til vores Attack simulator ses en rapport over hvem, der har klikket på linket i mailen og hvem, der har logget ind med deres konto på phishingsiden. I dette tilfælde er det jens@4d0919.onmicrosoft.com der er den store synder!

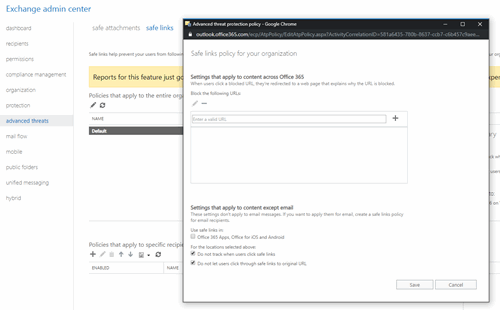

Heldigvis findes der systemer, som beskytter imod Phishingsider. Nogle browsere har denne funktion indbygget. I Office 365 kan du benytte dig af Advanced threats i Exchange Online. Den har en funktion, der hedder Safe links, hvor Microsoft scanner links i mails og undersøger om de skulle føre nogle skumle steder hen - inden brugeren kan nå at klikke på dem:

Afslutning

Dette var nogle enkle metoder du kan anvende for at sikre dine brugere lidt mere ude i den store Sky. Men stop endelig ikke der - der er meget mere du kan gøre for at gøre hverdagen nemmere, sikrere og bedre for både dig og dine brugere 😊

Vil du vide mere?

Hvis du gerne vil vide mere om, hvordan du beskytter dine oplysninger i skyen, så kan du med fordele kigge på følgende kurser:

MS-100 Managing Office 365 Identities and Requirements kursus